গুপ্তায়ন

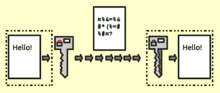

গুপ্তলিখনবিদ্যা বা তথ্যগুপ্তিবিদ্যাতে গুপ্তায়ন (ইংরেজি পরিভাষায় এনক্রিপশন Encryption) হচ্ছে এক ধরনের গুপ্ত সংকেতলিখন পদ্ধতি যার দ্বারা উৎপাদিত গুপ্ত সাংকেতিক তথ্য-উপাত্ত বা বার্তা শুধুমাত্র অনুমতিপ্রাপ্ত কোনও ব্যক্তির দ্বারাই বোঝা সম্ভব। নিজে অবৈধ হস্তক্ষেপ প্রতিরোধ করে না, কিন্তু অনুপ্রবেশকারীর কাছে তার সঠিক তথ্য দেখায় না। একটি গুপ্তায়ন পদ্ধতিতে (এনক্রিপশন স্কিমে) থাকা তথ্য বা বার্তা সরল পাঠ্য (প্লেইন টেক্সট) হিসাবে উল্লেখ করে যা একটি গুপ্তায়ন অ্যালগোরিদম ব্যবহার করে গুপ্তায়িত করা হয় যা গুপ্তপাঠ্য (সাইফার টেক্সট) তৈরী করে এবং তা শুধুমাত্র বিগুপ্তায়িত (ডিক্রিপ্ট) করে পাঠ করা যায়। প্রযুক্তিগত কারণে একটি গুপ্তায়ন পদ্ধতি (এনক্রিপশন স্কিম) সাধারণত একটি ছদ্ম-দৈবায়িত গুপ্তায়ন চাবি (সুডো-রেণ্ডম এনক্রিপশন কি) ব্যবহার করে যা একটি অ্যালগরিদমের মাধ্যমে তৈরী হয়। নিয়মানুযায়ী কী রাখা ছাড়া বার্তা ডিক্রিপ্ট করা সম্ভব, কিন্তু একটি সুগঠিত এনক্রিপশন স্কিমের জন্য বিশাল কম্পিউটারভিত্তিক তথ্য ও দক্ষতা প্রয়োজন হয়। একজন অনুমোদিত প্রাপক সহজেই প্রেরকের তৈরী কী দ্বারা প্রেরিত বার্তা ডিক্রিপ্ট করতে পারেন কিন্তু অননুমোদিত কেউ এটা পারবে না।

প্রকারভেদ

প্রতিসম চাবি / ব্যক্তিগত চাবি (সিমেট্রিক কি / প্রাইভেট কি)

ব্যক্তিগত-কী স্কিমে এনক্রিপশন এবং ডিক্রিপশন কী একই হয়ে থাকে[1]। যোগাযোগকারী উভয়পক্ষ যদি নিরাপদ যোগাযোগ রক্ষা করতে চায় তবে তাদের মধ্যকার কী একই থাকতে হবে।

উন্মুক্ত চাবি (পাবলিক কি)

পাবলিক-কী এনক্রিপশন স্কিমে, এনক্রিপশন কী সকলের ব্যবহার ও এনক্রিপশনের জন্য প্রকাশ করা হয়। তবে শুধুমাত্র গ্রহণকারীর নিকট ডিক্রিপশন কীতে প্রবেশাধিকার রয়েছে যা তাকে বার্তা পড়ার অনুমতি দেয়। পাবলিক-কী এনক্রিপশন প্রথমে একটি গোপন নথিতে বর্ণনা করা হয়েছিল ১৯৭৩ সালে[2]; তার আগের সকল এনক্রিপ্সহন স্কীম ছিল ব্যক্তিগত কী।[3]:৪৭৮

সবার জন্য উন্মুক্ত পাবলিক কি এনক্রিপশন যাকে বলা হত প্রিটি গুড প্রাইভেসি (PGP) তা ফিল জিমারম্যান দ্বারা ১৯৯১ সালে লেখা হয়েছিল, এবং সোর্স কোড দিয়ে বিনামূল্যে বিতরণ করা হয়; এটা ২০১০ সালে সিমেনট্যাক কিনে নেয় এবং নিয়মিত হালনাগাদ করে থাকে।[4]

ব্যবহার

এনক্রিপশন দীর্ঘদিন ধরে সামরিক ও সরকারিক্ষেত্রে গোপন যোগাযোগ সহজতর করতে ব্যবহার করা হয়েছে। এটা এখন বেসামরিকভাবে অনেক ধরনের তথ্য রক্ষা করার জন্য ব্যবহার করা হয়। উদাহরণস্বরূপ, কম্পিউটার নিরাপত্তা ইন্সটিটিউট ২০০৭ সালে রিপোর্ট করে যে, ৭১% কোম্পানী ডাটা ট্রানজিটে এনক্রীপশন ব্যবহার করে[5] এবং ৫৩% ডাটা সংরক্ষণে এনক্রীপশন ব্যবহার করে। এনক্রিপশন কম্পিউটার এবং স্টোরেজ ডিভাইসে (উদাঃ ইউএসবি ফ্ল্যাশ ড্রাইভ) সঞ্চিত তথ্য রক্ষা করার জন্য ব্যবহার করা যেতে পারে। সাম্প্রতিক বছরগুলোতে গ্রাহকদের অসংখ্য ব্যক্তিগত রেকর্ড ক্ষয় যা ল্যাপটপ বা ব্যাকআপ ড্রাইভ চুরি মাধ্যমে হচ্ছে। এনক্রীপটিং করার মাধ্যমে এটা প্রতিরোধ করা সম্ভব। ডিজিটাল রাইটস ম্যানেজম্যান্ট, যা অননুমোদিত ব্যবহার বা কপিরাইটযুক্ত উপাদান বিক্রি প্রতিরোধে এবং রিভার্স ইঞ্জিনিয়ারিংয়ের বিরুদ্ধে সফটওয়্যার রক্ষায় কাজ করে, যা ডাটা এনক্রিপশন ব্যবহারের আরেকটি ভিন্ন উদাহরণ।[6]

সংরক্ষিত ডাটা এনক্রিপশনের জবাবে সাইবার হামলাকারীরা আক্রমণের নতুন ধরন উদ্ভাবন করেছে। সংরক্ষিত ডাটা এনক্রিপশন সাম্প্রতিক সময়ে ক্রিপ্টোগ্রাফিক হামলা[7], সাইফারটেক্সট হামলা[8], এনক্রিপশন কী'র[9] উপর আক্রমণ, তথ্যের অভ্যন্তরীণ হামলা[10], তথ্য ধ্বংস আক্রমণ[11], এবং র্যানসামওয়ার হামলার স্বীকার হচ্ছে।[12] ডাটা ফ্র্যাগমেন্টেশন এবং সক্রিয় প্রতিরক্ষার মাধ্যমে এই আক্রমণের কিছু মোকাবেলায় প্রচেষ্টা করা হচ্ছে যাতে এটি তথ্য চুরি বা ধ্বংস করা আরো কঠিন করে তোলে।[13]

এনক্রিপশন ডাটা ট্রানজিটেও ব্যবহার করা হয় উদাহরণস্বরূপ নেটওয়ার্কের মাধ্যমে ডাটা স্থানান্তর (উদাঃ ইন্টারনেট, ই-কমার্স), মোবাইল টেলিফোন, বেতার মাইক্রোফোনে, বেতার চলিত সিস্টেম, ব্লুটুথ ডিভাইস এবং ব্যাংকে এটিএম মেশিনের জন্য। সাম্প্রতিক বছরগুলোতে ডাটা ট্রানজিট বাধাপ্রাপ্ত হচ্ছে এরকম অসংখ্য রিপোর্ট পাওয়া গেছে।[14] ডাটা যখন ট্রান্সফার করা হয় তখন এনক্রীপটেড করা উচিত যাতে কোন অনুপ্রবেশকারী তা আড়িপেতে শুনতে না পারে।[15]

বার্তা যাচাইকরণ

এনক্রিপশন নিজে বার্তা গোপনীয়তা রক্ষা করতে পারে, কিন্তু বার্তার অখণ্ডতা এবং বিশুদ্ধতা রক্ষা করার জন্য অন্যান্য কৌশলের প্রয়োজন হয়; উদাহরণস্বরূপ, একটি মেসেজ অথেনটিকেশন কোড (MAC) অথবা একটি ডিজিটাল স্বাক্ষর যাচাই। এনক্রীপশনের জন্য সাধারণ ক্রিপ্টোগ্রাফিক সফ্টওয়্যার এবং হার্ডওয়্যার ব্যাপকভাবে পাওয়া যায়, কিন্তু সফলভাবে এনক্রিপশন ব্যবহার করে নিরাপত্তা নিশ্চিত করা একটি চ্যালেঞ্জিং সমস্যা হতে পারে। সিস্টেম ডিজাইন বা পরিচালনায় একটি সামান্য ত্রুটি একটি সফল সাইবার হামলার সুযোগ করে দিতে পারে। কখনও কখনও হামলাকারী সরাসরি এনক্রিপশন ছাড়া এনক্রিপশনবিহীন তথ্য পেতে পারে। যেমন, ট্রাফিক অ্যানালাইসিস, টেমপেস্ট ও ট্রোজেন হর্স।[16]

সাইফার টেক্সট যখন লিখা হবে তখনই এতে অবৈধ প্রবেশ ঠেকাতে ডিজিটাল স্বাক্ষর এবং এনক্রীপশন প্রয়োগ করতে হবে; অন্যথায় প্রেরক এবং এনক্রিপশন এজেন্টের মধ্যে যেকোনো নোড সম্ভাব্য টেম্পারিংয়ের শিকার হতে পারে। এনক্রীপশন করা তথ্য সুরক্ষিত থাকবে যদি তা যে ডিভাইস দ্বারা তৈরী হয়েছে সে ডিভাইস নিজে আক্রান্ত না হয়ে থাকে।

তথ্যসূত্র

- Symmetric-key encryption software

- "Public-Key Encryption - how GCHQ got there first!"। gchq.gov.uk। মে ১৯, ২০১০ তারিখে মূল থেকে আর্কাইভ করা।

- Goldreich, Oded. Foundations of Cryptography: Volume 2, Basic Applications. Vol. 2. Cambridge university press, 2004.

- "Symantec buys encryption specialist PGP for $300M"। Computerworld। ২০১০-০৪-২৯। সংগ্রহের তারিখ ২০১০-০৪-২৯।

- Robert Richardson, 2008 CSI Computer Crime and Security Survey at 19.i.cmpnet.com

- "DRM"। Electronic Frontier Foundation।

- Discussion of encryption weaknesses for petabyte scale datasets: http://www.ssrc.ucsc.edu/Papers/li-fast13.pdf

- "The Padding Oracle Attack - why crypto is terrifying"। Robert Heaton। সংগ্রহের তারিখ ২০১৬-১২-২৫।

- "Researchers crack open unusually advanced malware that hid for 5 years"। Ars Technica। সংগ্রহের তারিখ ২০১৬-১২-২৫।

- "New cloud attack takes full control of virtual machines with little effort"। Ars Technica। সংগ্রহের তারিখ ২০১৬-১২-২৫।

- Examples of data fragmentation technologies include Tahoe-LAFS and Storj.

- Burshteyn, Mike (২০১৬-১২-২২)। "What does 'Active Defense' mean?"। CryptoMove। সংগ্রহের তারিখ ২০১৬-১২-২৫।

- CryptoMove is the first technology to continuously move, mutate, and re-encrypt ciphertext as a form of data protection.

- Fiber Optic Networks Vulnerable to Attack, Information Security Magazine, November 15, 2006, Sandra Kay Miller

- "Data Encryption in Transit Guideline"।

- "What is a Trojan Virus - Malware Protection - Kaspersky Lab US"।

আরও পড়ুন

- Fouché Gaines, Helen (১৯৩৯), Cryptanalysis: A Study of Ciphers and Their Solution, New York: Dover Publications Inc, আইএসবিএন 978-0486200972

- Kahn, David, The Codebreakers - The Story of Secret Writing (আইএসবিএন ০-৬৮৪-৮৩১৩০-৯) (1967)

- Preneel, Bart, "Advances in Cryptology — EUROCRYPT 2000", Springer Berlin Heidelberg, 2000, আইএসবিএন ৯৭৮-৩-৫৪০-৬৭৫১৭-৪

- Sinkov, Abraham, Elementary Cryptanalysis: A Mathematical Approach, Mathematical Association of America, 1966. আইএসবিএন ০-৮৮৩৮৫-৬২২-০

| উইকিঅভিধানে সাঙ্কেতিকীকরণ শব্দটি খুঁজুন। |

| উইকিমিডিয়া কমন্সে গুপ্তায়ন সংক্রান্ত মিডিয়া রয়েছে। |